Сертифицированный тренер по работе с оборудованием MikroTik рассказывает, как правильно сегментировать сети с помощью VLAN и какие частые ошибки допускают при этом организации, к чему это приводит.

Откуда появилась технология VLAN

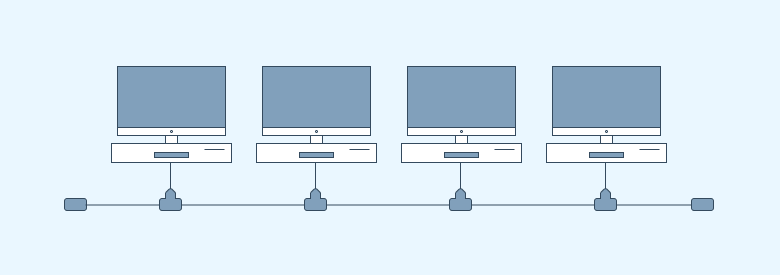

Большинство локальных сетей берут начало от Ethernet — технологии, которая появилась ещё в 1984 году. В те времена применяли шинную топологию сети: один провод, на который ответвлениями подключали устройства.

Шинная топология имела ограничения: длина провода не могла превышать 200 м, а расстояние между ответвлениями должно было быть не менее 20 см. На одной шине размещалось до 100 устройств. Эти ограничения не были проблемой, потому что устройств использовали не много, и инженерам не приходилось думать, как спроектировать сеть.

Но со временем появились новые устройства, и теперь в одной сети их может быть несколько тысяч. Из-за этого стали возникать проблемы со скоростью передачи данных. Технология VLAN была создана, чтобы снизить широковещательный трафик, который влияет на скорость сети.

VLAN позволяет разделить сеть на сегменты, и в случае широковещательного шторма или других проблем ложится не все сеть, а только её часть.

Как организовать сегментацию сети с помощью VLAN

Каждый сетевой сегмент — логическая единица, которая определяется индивидуально. Например, в коворкинге, можно разделять VLANы по кабинетам или этажам, а сеть в производственной компании — по отделам. Но главные принципы сегментации — это безопасность и экономическая обоснованность.

1. Определите, какие подразделения компании нуждаются в защите данных

Узнайте, есть ли в организации данные, которые не должны свободно распространяться. Так, нужно выделить в отдельный VLAN компьютеры в бухгалтерии, если на них обрабатывается конфиденциальная информация, утечка которой повредит организации. Если же опасность нет, сегментировать сеть не обязательно. Иногда стоит сделать сегментацию и внутри отдела — если в команде есть младшие и старшие специалисты с разными уровнями доступа к информации.

2. Определите подразделения с высокой стоимостью простоя

Если в отделе продаж работает 100 сверхприбыльных менеджеров, даже час простоя перерастает в большие финансовые потери. Тогда внутри отдела стоит разделить сеть на небольшие группы.

3. Разделите устройства по функциональности

Некоторые устройства начинают широковещательные рассылки или просто флуд в сеть. Чаще всего бывает с китайским оборудованием для видеонаблюдения, с принтерами, когда подходит их срок службы, или же некоторыми компьютерами, если в них были повреждения от электросети. Например, если на оборудование подать большее напряжение, могут произойти проблемы с материнской платой, и устройство начинает посылать в сеть кадры.

Перед тем, как проектировать сеть, разделите оборудование по функциональности. Для средних компаний на 100-200 рабочих станций я советую такую сегментацию в качестве основной.

Видеокамеры Часто видеокамеры могут иметь ненадежные прошивки, которые легко взломать. Поэтому видеокамеры лучше выделить в отдельную сеть.

Принтеры Принтеры могут стать источником утечки данных. Например, бухгалтер может напечатать на принтере отдела маркетинга финансовую информацию, которая не должна покидать отдел.

WI-FI Wi-Fi-клиенты должны общаются с интернетом, принтером и серверами, но не между собой. Поэтому лучше всего изолировать каждого абонента Wi-Fi, чтобы между ними не было никакой передачи данных. Это повысит скорость сети.

Телефоны Телефоны должны получать доступ только к телефонной станции и не подключаться к интернету.

Распространенные атаки, от которых защищает VLAN

Использование VLAN повышает безопасность — отдельный сегмент сети труднее взломать, Но даже если хакерская атака удастся, скомпрометирована будет не вся сеть, а её часть.

Сегментация защищает инфраструктуру от популярных атак: ARP-spoofing, DHCP-spoofing, DHCP-голодание, CAM-table overflow, атака на телефонную линию.

ARP-spoofing Устройство злоумышленника отправляет ARP-ответ с подмененным MAC-адресом. Цель атаки — изменить соответствие IP-адреса и MAC-адреса, чтобы получить возможность перехватывать трафик между хостами.

DHCP-spoofing Создается поддельный DHCP-сервер, чтобы заставить другие устройства использовать ложные DNS и WINS-серверы.

В результате злоумышленник может создавать фишинговые сайты, получать незашифрованные пароли и доступ к конфиденциальной информации.

DHCP-голодание С устройства злоумышленника отправляют множество запросов на получение IP-адреса от DHCP-сервера – до тех пор, пока пул IP-адресов не будет исчерпан. В результате сервер не может обслуживать клиентов, и вся сеть «падает».

CAM-table overflow На коммутатор отправляются запросы с несуществующими MAC-адресами источника назначения. Из-за этого таблица MAC-адресов коммутатора переполняется, и он начинает отправлять широковещательный трафик всем устройствам сети, чтобы продолжить работу.

В этот момент злоумышленник может перехватывать данные по всей сети. Кроме того, сильно снижается производительность сети.

Атаки на телефонную линию Злоумышленник может взломать телефонную станцию в выходной день, когда сотрудников нет в офисе, и позвонить на Кубу. Кубинский оператор выставит счет компании, а затем передаст часть полученных денег взломщику.

Эта схема мошенничества дает преступнику легкие доступ к деньгам. Также она менее рискованна по сравнению с кражей конфиденциальных данных — преступнику не приходится думать, как продать информацию, не попавшись.

Ошибки при сегментировании VLAN

Не продуманы вопросы безопасности

Я бываю в офисах, которые за месяц тратят на IT тратят десятки тысяч долларов, потому что размещаются в облаках. Если спросить сотрудников таких компаний о том, как устроена их сеть, они ответят: «Мы не знаем. У нас просто есть WI-FI и розетки. А если случится авария, мы возьмем ноутбуки и пойдем в ближайшее кафе». Это классическая ситуация, когда в компании не задумываются о безопасности сети и не продумывают её устройство.

Сеть недостаточно сегментирована

Мне встречаются ситуации, когда сеть не сегментирована и в ней находятся тысячи устройств. Такие сети могут прекрасно работать некоторое время, а затем происходит авария, и вся инфраструктура падает. Бизнес-процессы в таких компаниях зависят от того, насколько быстро инженер умеет бегать и выдергивать провода. Также снижается взаимозаменяемость персонала. Если в компанию придет новый сотрудник, ему будет тяжело разобраться в расположении розеток и коммутационного оборудования.

Сеть избыточно сегментирована на небольшие VLAN

В небольших компаниях инженеру зачастую бывает скучно без интересных задач. Тогда он начинает учиться: ставить эксперименты и создавать очень маленькие сетевые сегменты. В результате для 30 пользователей создаются 30 VLAN. И сеть маленькой компании имеет топологию как у крупной организации. Некоторое время это может не сказываться на бизнесе: принтеры будут по-прежнему печатать, а wi-fi — раздавать сеть.

Но как только инженер захочет уйти из штата, возникнут проблемы. Например, при установке нового компьютера окажется, что он не виден соседним устройствам. Инженер найдет пароль от коммутатора, записанный на бумажке, и увидит множество настроек. Неподготовленному человеку будет сложно с ними разобраться.

Сегментация сети не должна быть параноидальной: создавать большое число маленьких VLAN нецелесообразно.

Советы: как избежать ошибок при сегментации сети

- Проанализируйте бизнес-процессы компании и определите, где утечка данных опасна для бизнеса. Оградите при помощи VLAN отделы, которые нужно защитить.

- Если у сотрудников внутри одного подразделения есть различные уровни доступа к данным, их следует разграничить.

- Учитывайте экономическую целесообразность сегментации. Выделите VLAN для подразделений с высокой стоимость простоя.

- Разделяйте сеть по функциональности устройств: WI-FI, телефоны, видеокамеры, принтеры, компьютеры.

- Если сеть организована стихийно, рано или поздно это приведет к аварии. На ее устранение уйдет много времени. Даже если вы пользуйтесь облачными сервисами, не пускайте вопросы отказоустойчивости на самотек.

- Если сеть не сегментирована, это снижает отказоустойчивость: в случае аварии пострадает вся инфраструктура, а обнаружение проблемы займет много времени.

- Избыточно сегментирование также вредно: не стоит создавать VLAN для одного устройства. Это усложняет конфигурирование сети и снижает взаимозаменяемость персонала так же, как отсутствие сегментации.

DCImanager для легкого управления VLAN

Обычно для настройки VLAN требуется умение работать с командами коммутатора. Платформа для управления DCImanager позволяет управлять VLAN на оборудовании различных вендоров прямо из интерфейса. Созданные на устройстве VLAN платформа найдёт автоматически. С DCImanager за несколько секунд можно:

- создать новую VLAN;

- оставить комментарий к существующей;

- изменить состав участников VLAN;

- настроить транковый порт;

- выставить Native VLAN.